Съдържание:

- Автор John Day day@howwhatproduce.com.

- Public 2024-01-30 07:52.

- Последно модифициран 2025-01-23 14:36.

Контролът на достъпа е механизмът в областта на физическата сигурност и сигурността на информацията за ограничаване на анонимния достъп/влизане до ресурсите на организация или географска област. Актът на достъп може да означава консумиране, влизане или използване. Разрешението за достъп до ресурс се нарича упълномощаване.

Физическа охрана

Географският контрол на достъпа може да бъде наложен от персонал (например граничен служител, изхвърляч, проверка на билети) или с устройство като турникет (преграда). Контролът на достъпа в строг смисъл (физически контрол на самия достъп) е система за проверка на оторизирано присъствие, виж напр. Контролер на билети (транспорт). Друг пример е изходният контрол, напр. на магазин (плащане) или държава. [необходимо цитиране]. Терминът контрол на достъпа се отнася до практиката на ограничаване на входа на имот, сграда или стая до упълномощени лица.

Информационна сигурност

Електронният контрол на достъпа използва компютри за решаване на ограниченията на механичните брави и ключове. Широка гама от идентификационни данни може да се използва за замяна на механични ключове. Електронната система за контрол на достъпа предоставя достъп въз основа на представените идентификационни данни. Когато е предоставен достъп, вратата се отключва за предварително определено време и транзакцията се записва. При отказ на достъп вратата остава заключена и опитът за достъп се записва. Системата също така ще следи вратата и алармата, ако вратата е отворена принудително или задържана твърде дълго след отключване.

Операции в контрола на достъпа

Когато идентификационните данни се представят на читател (устройство), четецът изпраща информацията за идентификационните данни, обикновено номер, до контролен панел, високо надежден процесор. Контролният панел сравнява номера на идентификационните данни със списък за контрол на достъпа, одобрява или отхвърля представената заявка и изпраща дневник на транзакции към база данни. Когато достъпът е отказан въз основа на списъка за контрол на достъпа, вратата остава заключена. Ако има съвпадение между идентификационните данни и списъка за контрол на достъпа, контролният панел задейства реле, което от своя страна отключва вратата. Контролният панел също пренебрегва сигнала за отваряне на вратата, за да предотврати аларма. Често четецът предоставя обратна връзка, като например мигащ червен светодиод за отказ на достъп и мигащ зелен светодиод за предоставен достъп.

Фактори за удостоверяване на информацията:

- нещо, което потребителят знае, напр. парола, парола или ПИН код

- нещо, което потребителят има, например смарт карта или ключодържател

- нещо, което потребителят е, например пръстов отпечатък, проверено чрез биометрично измерване.

Акредитив

Акредитивните данни са физически/осезаем обект, част от знанието или аспект на физическото същество на дадено лице, което позволява на индивидуален достъп до дадено физическо съоръжение или компютърно базирана информационна система. Обикновено идентификационните данни могат да бъдат нещо, което човек знае (например номер или ПИН), нещо, което има (например значка за достъп), нещо, което е (като биометрична функция) или някаква комбинация от тези елементи. Това е известно като многофакторно удостоверяване. Типичните идентификационни данни са карта за достъп или ключодържател, а по-новият софтуер може също да превърне смартфоните на потребителите в устройства за достъп.

Картонови технологии:

Включително магнитна лента, баркод, Wiegand, 125 kHz близост, 26-битово прекарване на карта, контактни смарт карти и по-малко контактни карти. Предлагат се и ключодържатели, които са по-компактни от личните карти и се прикрепят към ключодържател. Биометричните технологии включват пръстов отпечатък, разпознаване на лице, разпознаване на ириса, сканиране на ретината, глас и геометрия на ръката. Вградените биометрични технологии, открити на по-новите смартфони, могат да се използват и като идентификационни данни заедно със софтуера за достъп, работещ на мобилни устройства. В допълнение към по -старите, по -традиционни технологии за достъп до карти, по -новите технологии като комуникация в близко поле (NFC) и Bluetooth с ниска енергия (BLE) също имат потенциал да предават идентификационни данни на потребителите на читателите за достъп до системата или сградата.

Компоненти: Различните компоненти на системата за управление са:-

- Точка за контрол на достъпа може да бъде врата, турникет, врата за паркиране, асансьор или друга физическа бариера, където предоставянето на достъп може да се контролира по електронен път.

- Обикновено точката за достъп е врата.

- Електронната врата за контрол на достъпа може да съдържа няколко елемента. В най-основната си част има самостоятелна електрическа брава. Заключването се отключва от оператор с превключвател.

- За да се автоматизира това, намесата на оператора се заменя с четец. Четецът може да бъде клавиатура, където е въведен код, може да бъде четец на карти или четец на биометрични данни.

Топология:

Преобладаващата топология около 2009 г. е хъб и говори с контролен панел като хъб, а читателите като спици. Функциите за търсене и управление са от контролния панел. Спиците комуникират чрез серийна връзка; обикновено RS-485. Някои производители изтласкват вземането на решения до ръба, като поставят контролер на вратата. Контролерите са активирани по IP и се свързват с хост и база данни, използвайки стандартни мрежи.

Видове RDID четци:

- Основни (неинтелигентни) четци: просто прочетете номера на картата или ПИН и го препратете до контролния панел. В случай на биометрична идентификация, такива четци извеждат идентификационния номер на потребител. Обикновено протоколът Wiegand се използва за предаване на данни към контролния панел, но други опции като RS-232, RS-485 и Clock/Data не са необичайни. Това е най -популярният вид четци за контрол на достъпа. Примери за такива четци са RF Tiny от RFLOGICS, ProxPoint от HID и P300 от Farpointe Data.

- Полуинтелигентни четци: имат всички входове и изходи, необходими за управление на хардуера на вратата (заключване, контакт на вратата, бутон за изход), но не вземат никакви решения за достъп. Когато потребителят представи карта или въведе ПИН код, четецът изпраща информация до главния контролер и изчаква отговора му. Ако връзката с основния контролер се прекъсне, такива четци спират да работят или функционират в влошен режим. Обикновено полуинтелигентните четци са свързани към контролен панел чрез шина RS-485. Примери за такива четци са InfoProx Lite IPL200 от CEM Systems и AP-510 от Apollo.

- Интелигентни четци: разполагат с всички входове и изходи, необходими за управление на хардуера на вратите; те също имат памет и процесорна мощ, необходима за независимо вземане на решения за достъп. Подобно на полуинтелигентни четци, те са свързани към контролен панел чрез шина RS-485. Контролният панел изпраща актуализации на конфигурацията и извлича събития от четците. Примери за такива четци могат да бъдат InfoProx IPO200 от CEM Systems и AP-500 от Apollo. Съществува и ново поколение интелигентни четци, наричани „IP четци“. Системите с IP четци обикновено нямат традиционни контролни панели и читателите комуникират директно с компютър, който действа като хост.

Рискове за сигурността:

Най -често срещаният риск за сигурността от проникване чрез система за контрол на достъпа е просто следване на легитимен потребител през врата и това се нарича "заден ход". Често законният потребител ще държи вратата на натрапника. Този риск може да бъде сведен до минимум чрез обучение на потребителите за осведоменост относно сигурността.

Основните категории контрол на достъпа са:

- Задължителен контрол на достъпа

- Дискретен контрол на достъпа

- Ролев контрол на достъпа

- Контрол на достъпа, базиран на правила.

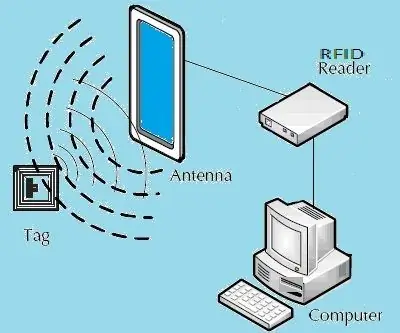

Стъпка 1: RFID технология

Def: Радиочестотна идентификация (RFID) е безжичното използване на електромагнитни полета за прехвърляне на данни за целите на автоматичното идентифициране и проследяване на тагове, прикрепени към обекти. Етикетите съдържат електронно съхранена информация.

RFID е технология, която включва използването на електромагнитно или електростатично свързване в радиочестотната (RF) част на електромагнитния спектър за уникално идентифициране на обект, животно или човек.

Четец за радиочестотна идентификация (RFID четец) е устройство, използвано за събиране на информация от RFID етикет, което се използва за проследяване на отделни обекти. Радиовълните се използват за прехвърляне на данни от маркера към четец.

Приложения на RFID:

- Етикетите за проследяване на животни, поставени под кожата, могат да бъдат с размер на ориз.

- Етикетите могат да бъдат с винтова форма за идентифициране на дървета или дървени предмети.

- Оформена кредитна карта за използване в приложения за достъп.

- Етикетите от твърда пластмаса против кражба, прикрепени към стоките в магазините, също са RFID тагове.

- Тежките правоъгълни транспондери 120 на 100 на 50 милиметра се използват за проследяване на транспортни контейнери или тежки машини, камиони и железопътни вагони.

- В защитени лаборатории, входове на фирми и обществени сгради правата за достъп трябва да се контролират.

Сигнал:

Сигналът е необходим за събуждане или активиране на маркера и се предава през антената. Самият сигнал е форма на енергия, която може да се използва за захранване на етикета. Транспондерът е частта от RFID етикета, който преобразува тази радиочестота в използваема мощност, както и изпраща и получава съобщения. RFID приложенията за достъп на персонала обикновено използват нискочестотни, 135 KHz системи за откриване на значки.

Изисквания за RFID:

- Четец, който е свързан (или интегриран с)

- Антена, която изпраща радио сигнал

- Етикет (или транспондер), който връща сигнала с добавена информация.

RFID-четецът обикновено е свързан към компютър/система на трета страна, която приема (и съхранява) събития, свързани с RFID, и използва тези събития за задействане на действия. В индустрията за сигурност тази система може да бъде система за контрол на достъпа до сгради, в индустрията за паркиране най -вероятно това е система за управление на паркирането или система за контрол на достъпа на автомобили. В библиотеките това може да е система за управление на библиотеки.

Чести проблеми с RFID:

- Сблъсък на читателя:

- Сблъсък на етикети.

Сблъсъкът на четеца възниква, когато сигналите от два или повече четци се припокриват. Етикетът не може да отговори на едновременни заявки. Системите трябва да бъдат внимателно настроени, за да се избегне този проблем. Системите трябва да бъдат внимателно настроени, за да се избегне този проблем; много системи използват протокол против сблъсък (протокол за сингулация). Протоколите против сблъсък позволяват на маркерите да се редуват при предаването им до четец.

Сблъсъкът на етикети възниква, когато на малка площ има много тагове; но тъй като времето за четене е много бързо, за доставчиците е по -лесно да разработят системи, които гарантират, че маркерите реагират един по един.

Стъпка 2: SPI с електрическа схема

Atmega328 има вграден SPI, използван за комуникация с устройства, поддържащи SPI, като ADC, EEPROM и др.

SPI комуникация

Серийният периферен интерфейс (SPI) е протокол за свързване на шинен интерфейс, първоначално стартиран от Motorola Corp. Той използва четири пина за комуникация.

- SDI (сериен вход за данни)

- SDO (сериен изход на данни),

- SCLK (сериен часовник)

- CS (Избор на чип)

Той има два пина за пренос на данни, наречени SDI (Serial Data Input) и SDO (Serial Data Output). SCLK (Serial -Clock) щифт се използва за синхронизиране на трансфера на данни и Master осигурява този часовник. CS (Chip Select) пин се използва от главния за избор на подчинено устройство.

SPI устройствата имат 8-битови регистри за смяна за изпращане и получаване на данни. Когато капитанът трябва да изпрати данни, той поставя данни в регистъра за смяна и генерира необходимия часовник. Винаги, когато капитанът иска да чете данни, робът поставя данни в регистъра за смяна и главният генерира необходимия часовник. Обърнете внимание, че SPI е пълнодуплексен комуникационен протокол, т.е. данните за регистрите за смяна на главен и подчинен се обменят едновременно.

ATmega32 има вграден SPI модул. Той може да действа като главно и подчинено SPI устройство.

SPI комуникационните щифтове в AVR ATmega са:

- MISO (Master In Slave Out) = Master получава данни и slave предава данни чрез този пин.

- MOSI (Master Out Slave In) = Главният предава данни и подчиненият получава данни чрез този извод.

- SCK (Shift Clock) = Master генерира този часовник за комуникацията, която се използва от подчинено устройство. Само капитанът може да инициира сериен часовник.

- SS (Slave Select) = Master може да избере slave чрез този щифт.

ATmega32 Rgisters, използвани за конфигуриране на SPI комуникация:

- SPI контролен регистър,

- SPI Status Register и

- SPI регистър на данните.

SPCR: SPI Control Register

Бит 7 - (SPIE): SPI Interrupt Enable бит

1 = Активиране на SPI прекъсване. 0 = Деактивиране на SPI прекъсване. Бит 6 - (SPE): SPI Активиране на бит 1 = Разрешаване на SPI. 0 = Деактивиране на SPI. Бит 5 - (DORD): Бит за подреждане на данни 1 = LSB се предава първо. 0 = MSB е предаден първи. Бит 4 - (MSTR): Избор на главен/подчинен бит 1 = главен режим. 0 = Подчинен режим. Бит 3 - (CPOL): Изберете бит за полярност на часовника. 1 = Часовникът започва от логическия. 0 = Часовникът започва от логическа нула. Бит 2 - (CPHA): Бит за избор на фаза на часовника. 1 = Извадка от данни в края на часовника. 0 = Извадка от данни на предния ръб на часовника. Бит 1: 0 - (SPR1): SPR0 SPI Clock Rate Изберете битове

SPSR: Регистър на състоянието на SPI

Бит 7 - SPIF: бит за флаг за прекъсване на SPI

Този флаг се настройва, когато серийното прехвърляне приключи. Също така се настройва, когато SS щифтът е намален в главен режим. Той може да генерира прекъсване, когато SPIE битът в SPCR и глобалното прекъсване е разрешено. Бит 6 - WCOL: Бит за флаг при запис на сблъсък Този бит се задава, когато при предишно прехвърляне на данни се появи запис на регистър на SPI данни. Бит 5: 1 - Резервни битове Бит 0 - SPI2X: Двоен бит за SPI скорост Когато е зададен, скоростта на SPI (честота SCK) се удвоява.

SPDR:

Бит 7: 0- SPI регистър на данни, използван за прехвърляне на данни между регистърния файл и SPI Shift регистъра.

Записването в SPDR инициира предаването на данни.

Главен режим:

Master записва байт данни в SPDR, записвайки в SPDR, започва предаването на данни. 8-битовите данни започват да се изместват към подчинено и след пълното преместване на байта, SPI генераторът на часовника спира и SPIF битът се настройва.

Подчинен режим:

Подчиненият SPI интерфейс остава в спящ режим, докато SS пина се държи високо от главния. Той се активира само когато SS пинът се понижи до ниско и стартира заявените данни, изместени с входящия SCK часовник от главния. И задайте SPIF след напълно изместване на байт.

Стъпка 3: Кодиране и внедряване

Като електрическа схема работи добре. Моля, свържете се като диаграма.

Кодовете се тестват на моя компютър.

Всички тези кодове са извлечени от интернет след дълго проучване.

Трудно е да се намери правилен код за вашия модул и разбира се..

Имах същите проблеми при свързването и преминаването.

След 2 седмици тестване на множество програми открих, че този набор от кодове е Правилен.

Модул Arduino Nano 3.0 с CH340G USB-Serial-TTL. & драйверът (CH341SER.zip) е прикрепен към този проект.

Това са перфектен набор от програми за изпълнение на този проект.

"SPI.h" е от (софтуерната) библиотека по подразбиране на Arduino.

Библиотеката "MFRC" е предоставена с действително кодиране на Arduino Nano …

Надявам се да ви хареса

Стъпка 4: Резултати и заключения

Резултатите са показани в серийния монитор на Arduino, който може да чете и записва серийни данни (към компютър). Дори можете да използвате Putty/Hyperterminal и т.н. също като зададете boud-rate, начални и стоп битове.

Използван софтуер:

- Arduino 1.0.5-r2

- CH341SER.zip за FTDI (чип CH340G)

- Putty/Hyperterminal може да се използва и за серийна комуникация чрез компютър

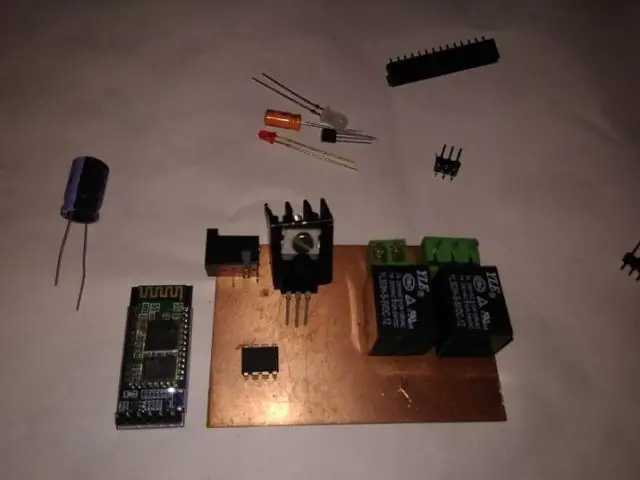

Използван хардуер

- Модул MFRC522+ SmartTag+ KeyChain - от "ebay.in"

- ARduino Nano 3.0 - от "ebay.in"

Препоръчано:

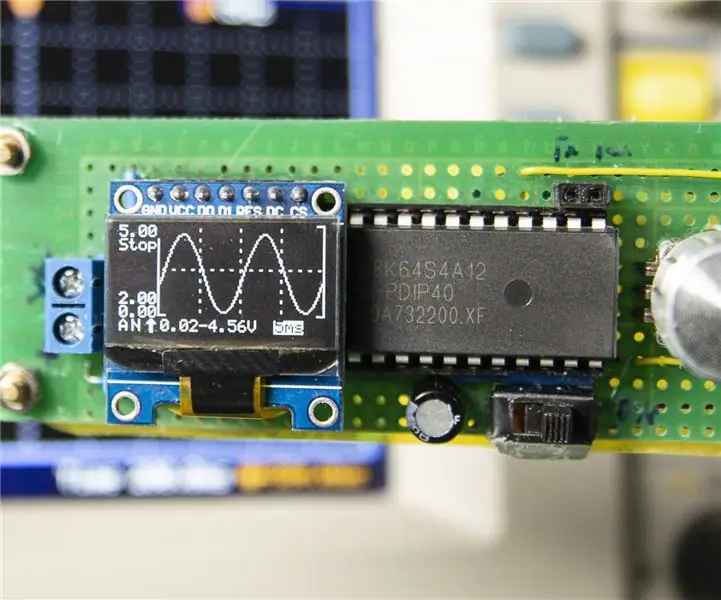

Направете свой собствен осцилоскоп (Mini DSO) със STC MCU лесно: 9 стъпки (със снимки)

Направете свой собствен осцилоскоп (Mini DSO) с STC MCU лесно: Това е прост осцилоскоп, направен със STC MCU. Можете да използвате този Mini DSO, за да наблюдавате формата на вълната. Интервал от време: 100us-500ms Диапазон на напрежение: 0-30V Режим на чертане: вектор или точки

Ръководство за свързване на PLSD: Свързване към телевизори на Apple чрез AirPlay [неофициално]: 10 стъпки

![Ръководство за свързване на PLSD: Свързване към телевизори на Apple чрез AirPlay [неофициално]: 10 стъпки Ръководство за свързване на PLSD: Свързване към телевизори на Apple чрез AirPlay [неофициално]: 10 стъпки](https://i.howwhatproduce.com/images/009/image-24281-j.webp)

Ръководство за свързване на PLSD: Свързване към Apple TV чрез AirPlay [Неофициално]: Следното ръководство е предоставено, за да илюстрира процеса на свързване към Apple TV към конферентна зала чрез AirPlay. Този неофициален ресурс е предоставен с любезното съдействие на администрацията, персонала и упълномощените гости на местния училищен район Perkins

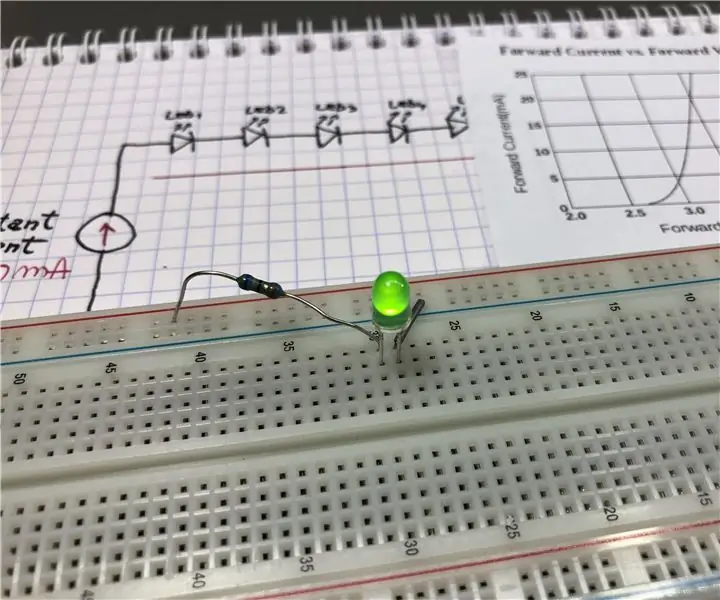

Правилно свързване на светодиоди от серия срещу паралелно свързване: 6 стъпки

Правилно свързване на светодиоди от серия срещу паралелна връзка: В тази инструкция говорим за светодиоди - светодиоди и как можем да ги свържем, ако имаме няколко блока. Това е един урок, който бих искал да знам от самото начало, защото когато започнах да се занимавам с електронни схеми, изградих няколко

Как лесно да промените знак "Light/LED" за лесно програмиране на Arduino: 7 стъпки (със снимки)

Как лесно да промените знак "Light/LED" за лесно програмиране на Arduino: В тази инструкция ще покажа как всеки може да превърне нещо със светлини в програмируеми мигащи светлини arduino или " Подвижни светлини "

Лесно свързване на слушалки Skype: 3 стъпки

Лесно свързване на слушалки Skype: Болно ви е да пълзите зад компютъра си, за да включите тези розови и зелени конектори за слушалки на Skype? Някои компютри имат само звукови конектори на гърба. Не само това е болка, но и високоговорителите на компютъра ви също са изключени