Съдържание:

- Стъпка 1: Влезте в акаунта си в AWS

- Стъпка 2: Първи стъпки с „неща“на AWS IOT

- Стъпка 3: Регистриране на „нещо“на AWS IOT

- Стъпка 4: Активиране на сертификат

- Стъпка 5: Добавяне на политика към вашия сертификат

- Стъпка 6: Първоначална настройка за темата на AWS SNS

- Стъпка 7: Създаване на файл Iot-role.trust.json

- Стъпка 8: Създаване на файл Iot-policy.json

- Стъпка 9: Създайте тема за AWS SNS (част 1)

- Стъпка 10: Създайте тема за AWS SNS (част 2)

- Стъпка 11: Създайте тема за AWS SNS (част 3)

- Стъпка 12: Създайте кофа на Amazon S3

- Стъпка 13: Генерирайте AWS политика (част 1)

- Стъпка 14: Генерирайте AWS политика (част 2)

- Стъпка 15: Създаване на таблици за DynamoDB

- Стъпка 16: Roomstatus.py

- Стъпка 17: Rfid.py

- Стъпка 18: Server.py

- Стъпка 19: Telegram.py

- Стъпка 20: Поток на живо (camera_pi.py)

- Автор John Day [email protected].

- Public 2024-01-30 07:53.

- Последно модифициран 2025-01-23 14:36.

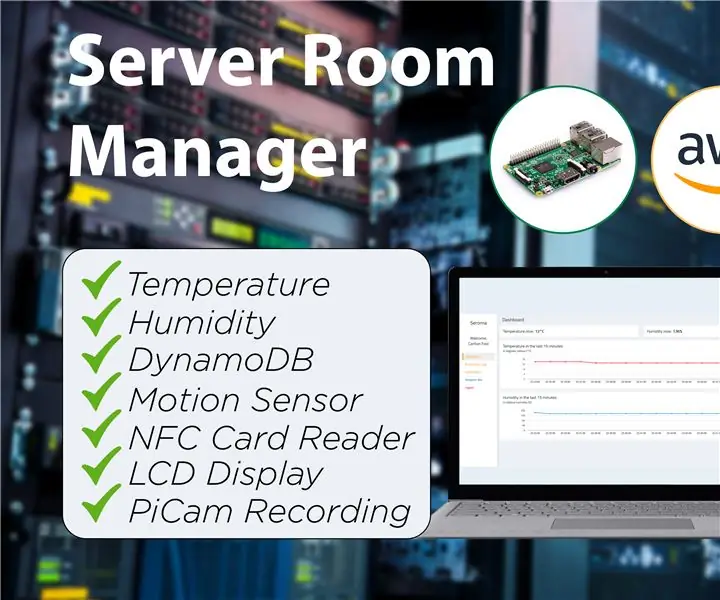

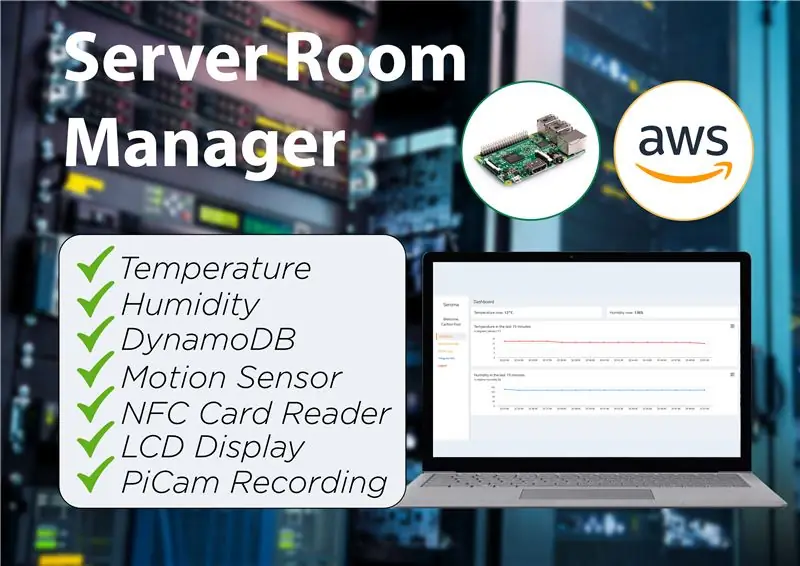

Seroma е всичко в едно мениджър на сървърна стая, която позволява на потребителите да проверяват състоянието на сървърите (температура и влажност), регистрационните файлове на сървърната стая, както и да наблюдават самата сървърна стая за всякакви нарушения на сигурността.

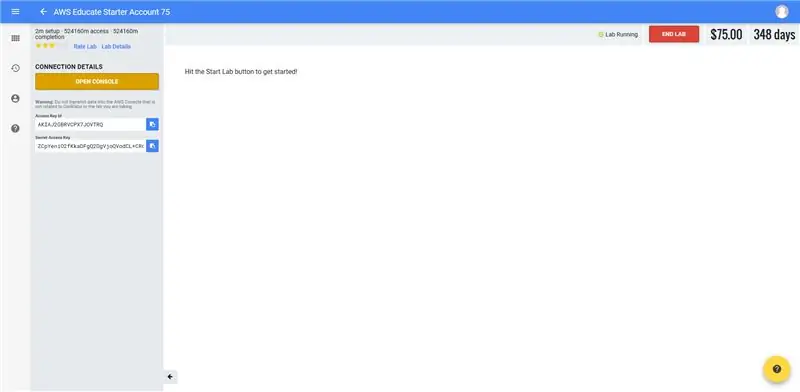

Стъпка 1: Влезте в акаунта си в AWS

- За нас ние сме влезли през AWS educate student gateway, тъй като имаме акаунт за студентски aws.

- Преминете към раздела „AWS акаунт“в менюто за навигация горе вдясно.

- Щракнете върху „Отидете на вашия акаунт за начално образование в AWS“

- Отворете конзолата за достъп до вашата конзола за управление на AWS.

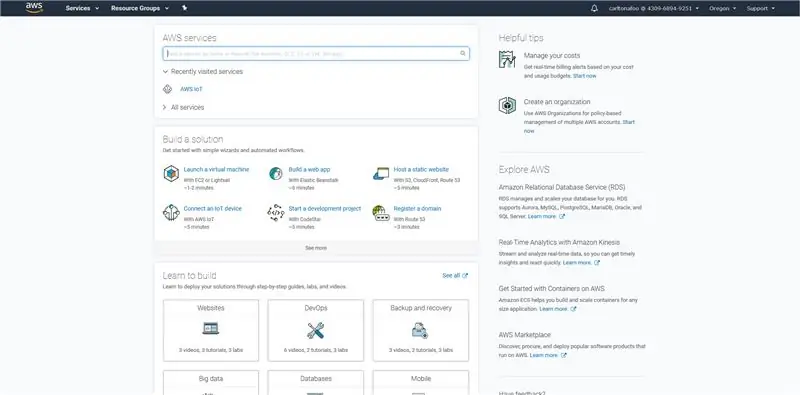

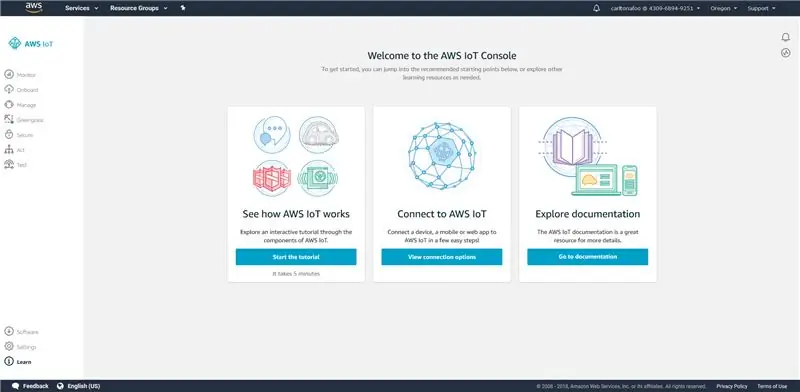

Стъпка 2: Първи стъпки с „неща“на AWS IOT

- Потърсете „AWS IoT“в лентата за търсене на услуги на AWS.

- Кликнете върху „Започнете“, за да продължите към таблото за управление на AWS IoT Console, където можете да видите всички устройства на IoT, регистрирани във вашия акаунт в AWS.

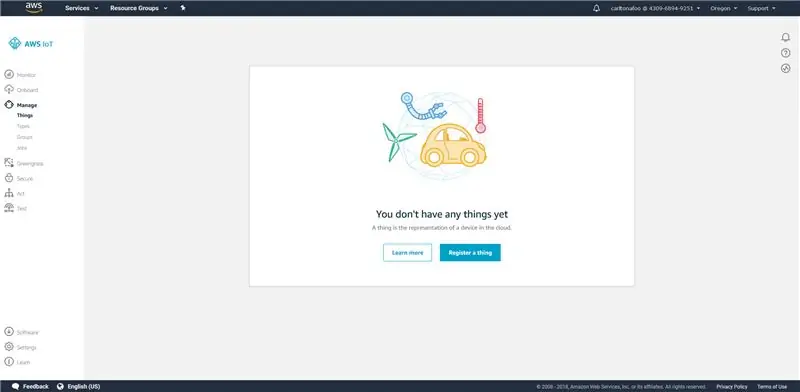

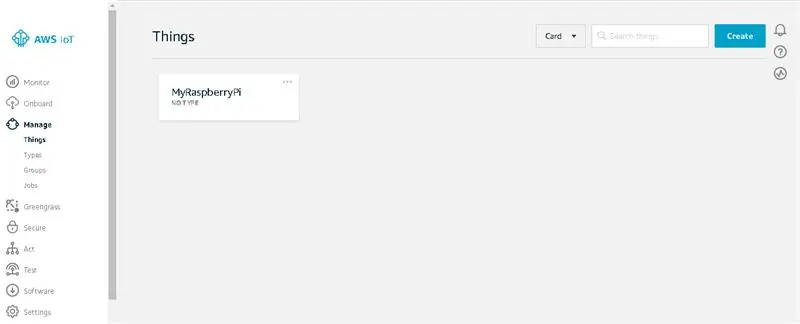

Стъпка 3: Регистриране на „нещо“на AWS IOT

- В навигационната лента навигирайте, за да управлявате „Нещата“на IoT.

- Кликнете върху „Регистрирайте нещо“, ако все още нямате нещо. (Ако вече имате нещо, кликнете върху бутона „Създаване“в горния десен ъгъл на екрана до раздела за търсене.)

- Кликнете върху първия бутон, наречен „Създайте едно нещо“.

- Въведете „RaspberryPi“като името на нещото. За тази стъпка не се изисква въвеждане освен „Име“. След като направите това, щракнете върху Напред.

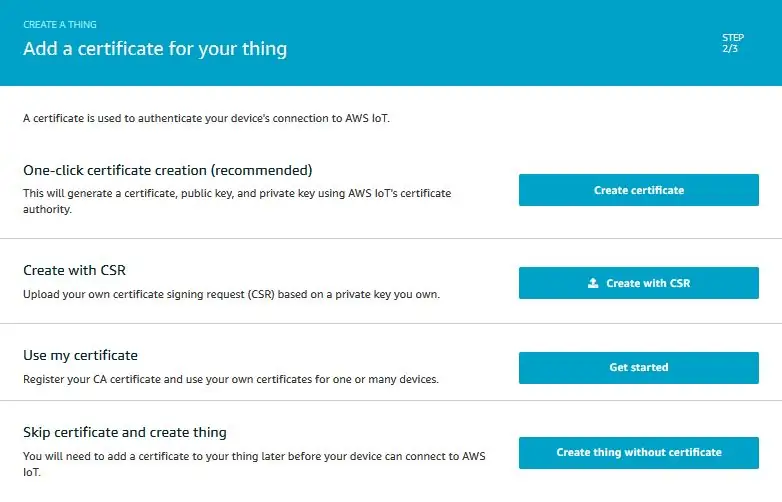

Стъпка 4: Активиране на сертификат

- На следващата стъпка щракнете върху бутона „създаване на сертификат“.

- Изтеглете и съхранявайте 4 -те връзки за изтегляне на следващата страница в работна директория или папка. За да запазите основния CA файл, щракнете с десния бутон и запазете като.

- Кликнете върху „Активиране“и трябва да се появи съобщение за успех.

- Използвайте приятелски имена за файловете, като премахнете числата пред името на всеки файл и преименувате основния CA файл на „rootca.pem“.

- Кликнете върху „Прикачване на политика“, за да продължите.

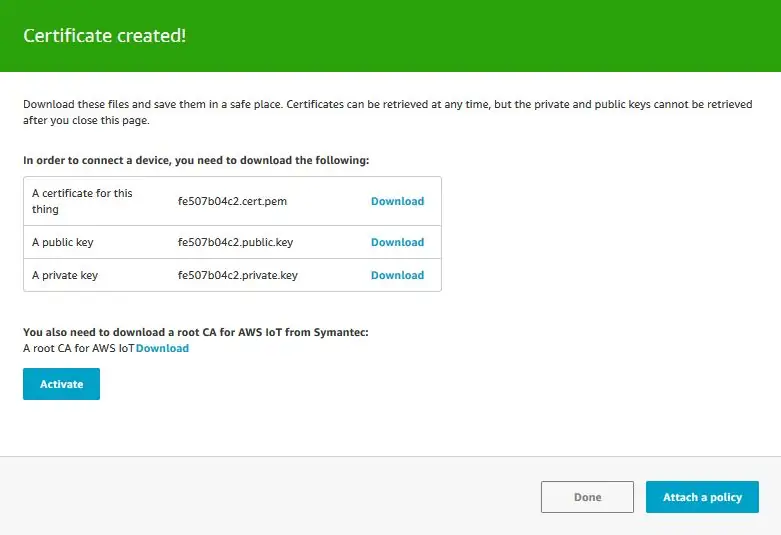

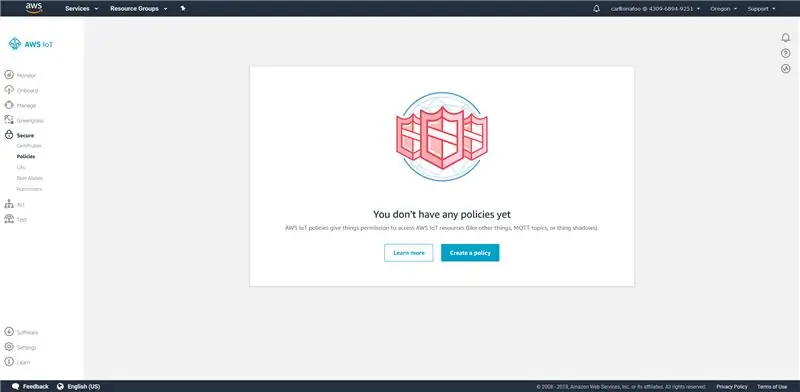

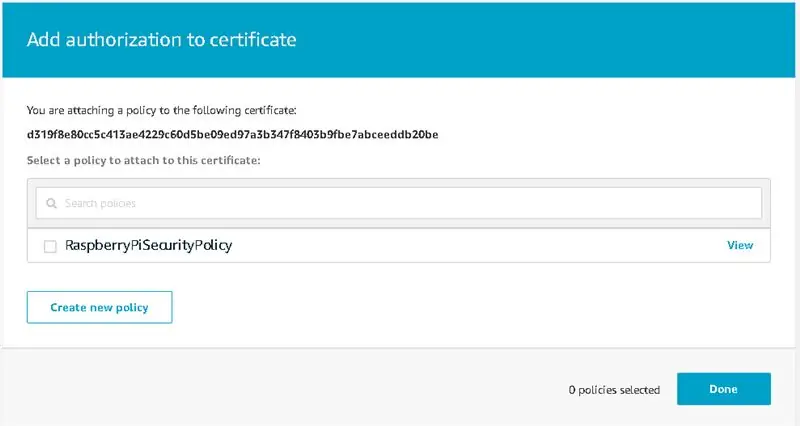

Стъпка 5: Добавяне на политика към вашия сертификат

- На следващата страница, ако нямате политика, те ще ви подканят да направите такава на бутона „Създаване на политика“.

- Ако вече имате съществуваща политика, кликнете върху бутона „Създаване на нова политика“по -долу.

-

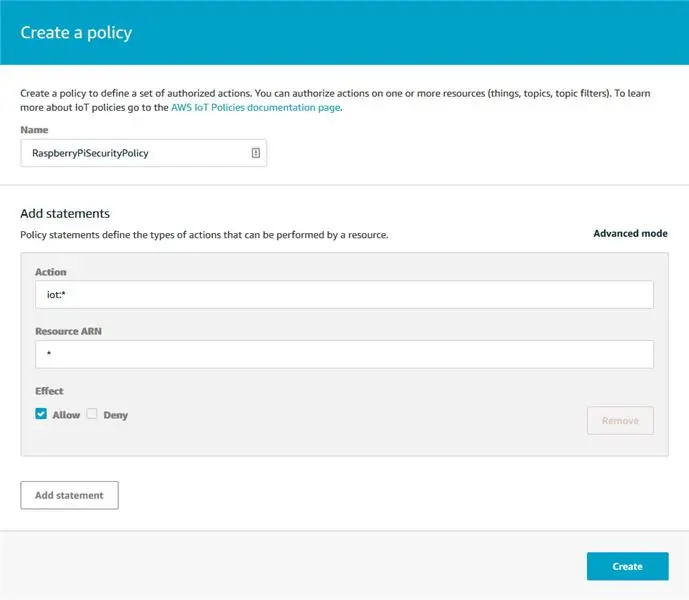

Вмъкнете следната информация във формуляра за създаване на политика.

Име: RaspberryPiSecurityPolicy

Действие: iot:*

Ресурсен ARN: *

Ефект: Разрешаване

- След това вашата политика трябва да се появи в раздела „Политика“под „Защита“.

- След това отидете в раздела „Сертификати“, който също е под „Защита“, и прикрепете вашата политика към създадения от вас сертификат.

- На следващата страница кликнете върху вашата политика и след това върху „Прикачи“.

- В страницата с подробности за създаденото от вас, в раздела „Взаимодействие“има крайна точка на REST API, която трябва да бъде копирана и записана.

- AWS вече трябва да има нещо, което е прикрепено към политика и има сертификат.

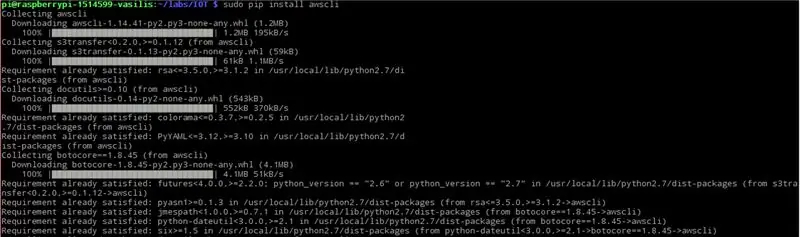

Стъпка 6: Първоначална настройка за темата на AWS SNS

SSH в Raspberry Pi и инсталирайте AWS CLI, като използвате следната команда pip:

sudo pip инсталирате awscli

AWS CLI включва функция за завършване на команди, но не е инсталирана по подразбиране. Използвайте следната команда, за да инсталирате функцията за завършване на командите в CLI интерфейса на Raspberry Pi:

попълнете -C aws_completer aws

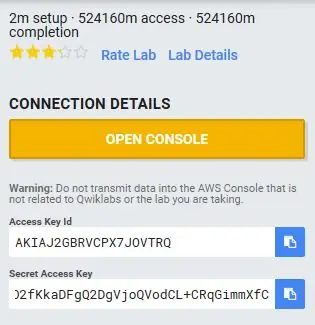

Конфигурирайте AWS CLI с идентификатор на ключ за достъп, секретен ключ за достъп, име на регион на AWS и изходен формат на командата, като използвате следната команда:

aws конфигуриране

След това конзолата ще ви подкани да попълните следната информация:

pi@raspberrypi: ~ $ aws конфигуриране

AWS ID на ключ за достъп [Няма]: „Поставете идентификатора на ключа за достъп на вашия потребител тук“AWS Секретен ключ за достъп [Няма]: „Поставете секретния ключ за достъп на потребителя тук“Име на региона по подразбиране [Няма]: eu-central-1 Изходен формат по подразбиране [Няма]: json pi@raspberrypi: ~ $

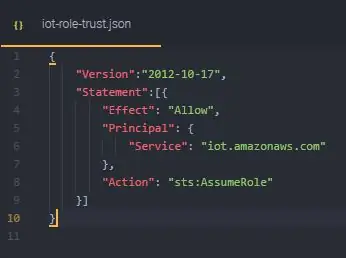

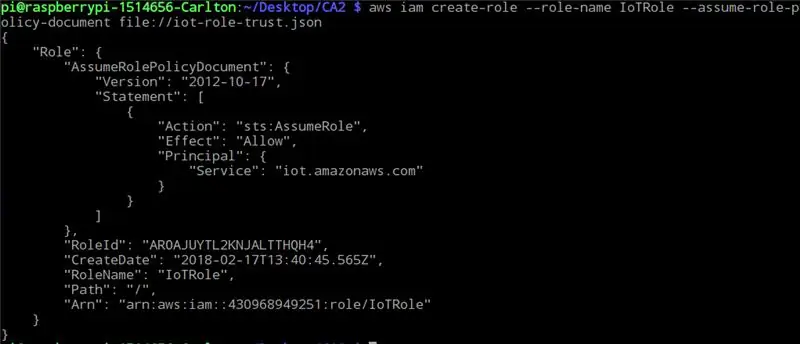

Стъпка 7: Създаване на файл Iot-role.trust.json

- Създайте JSON файл с горната IAM политика с името на файла iot-role.trust.json.

- Създайте ролята с помощта на AWS CLI, като използвате следната команда

aws iam create-role --role-name my-iot-role --assume-role-policy-document файл: //iot-role-trust.json

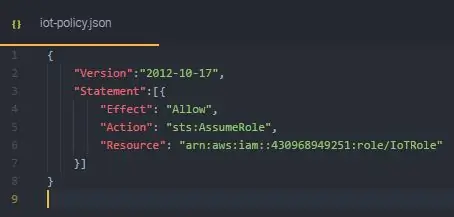

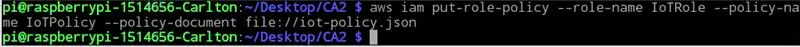

Стъпка 8: Създаване на файл Iot-policy.json

- Създайте JSON файл с горната политика с името на файла iot-policy.json.

- Създайте политика на ролите с помощта на AWS CLI, като използвате следната команда:

aws iam put-role-policy --role-name IoTRole --policy-name iot-policy --policy-document файл: //iot-policy.json

Стъпка 9: Създайте тема за AWS SNS (част 1)

- В лентата за търсене на услуги на AWS потърсете услугата „SNS“или отидете на

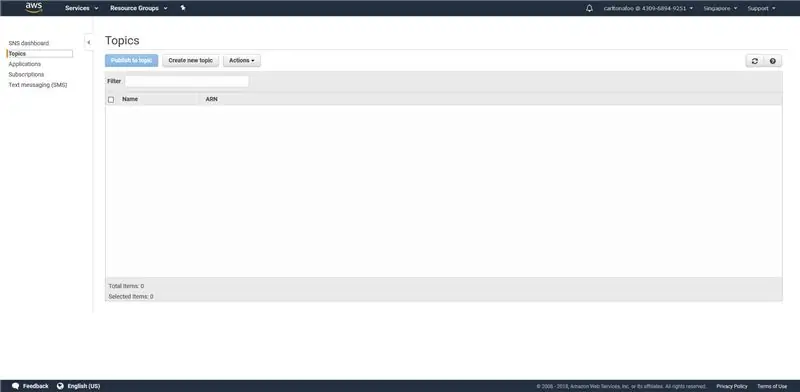

- Тъй като сега нямате теми, щракнете върху „Създаване на нова тема“, за да създадете тема.

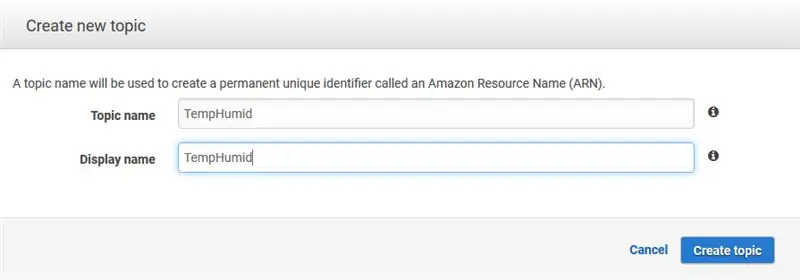

- Въведете името на вашата тема и показваното име и щракнете върху „Създаване на тема“и нова тема ще се появи, когато всички стъпки са успешни.

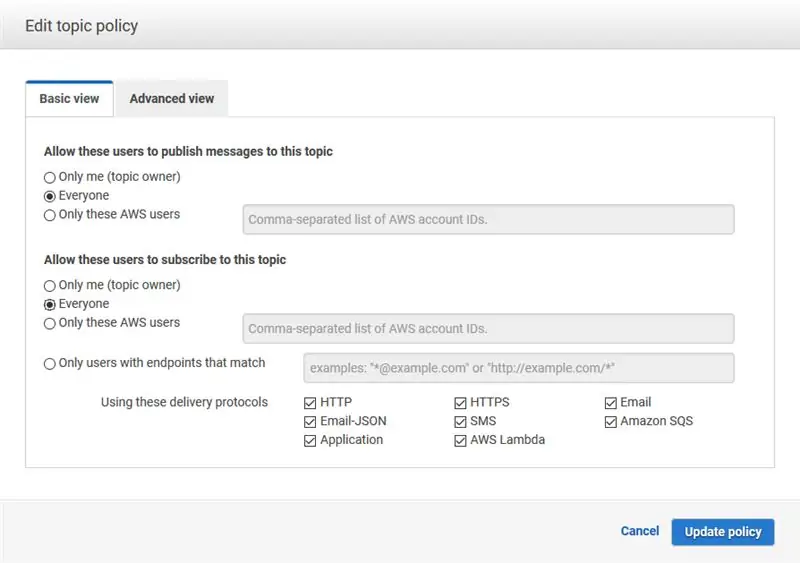

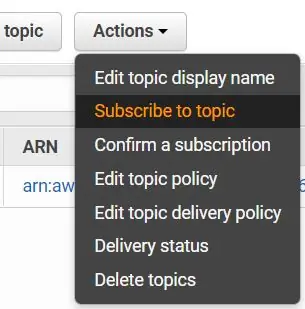

- Кликнете върху падащия бутон „Действия“и „Редактиране на правилата на темата“.

Стъпка 10: Създайте тема за AWS SNS (част 2)

- Задайте правилата да позволяват на всички да публикуват и да се абонират, тъй като това е ограничение за акаунт в AWSEducate.

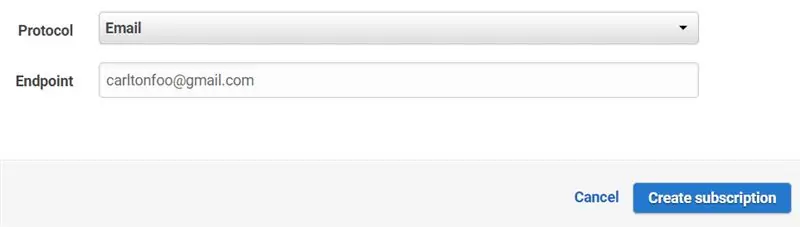

- Абонирайте се за тази тема, за да получавате актуализации, публикувани по тази тема.

-

Променете протокола на „Имейл“и въведете имейла си в крайната точка.

- Преминете към имейла си, където сте въвели крайната си точка, щракнете върху връзката за потвърждение, за да потвърдите абонамента си за имейл, за да се абонирате за темата.

- Отидете до услугите „AWS IoT“, в менюто за навигация вляво щракнете върху „Действие“. Тази страница е мястото, където вашите правила се показват и са достъпни за преглед и редактиране. Понастоящем няма правила за вашето IoT нещо, кликнете върху „Създаване на правило“.

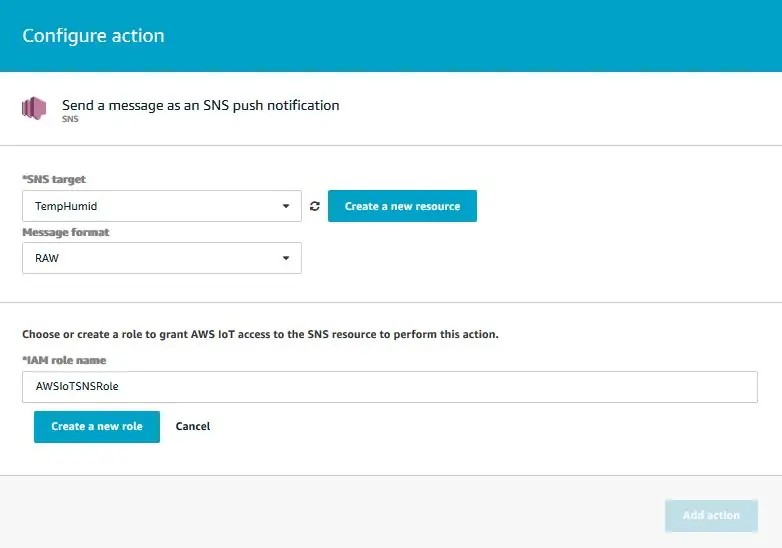

Стъпка 11: Създайте тема за AWS SNS (част 3)

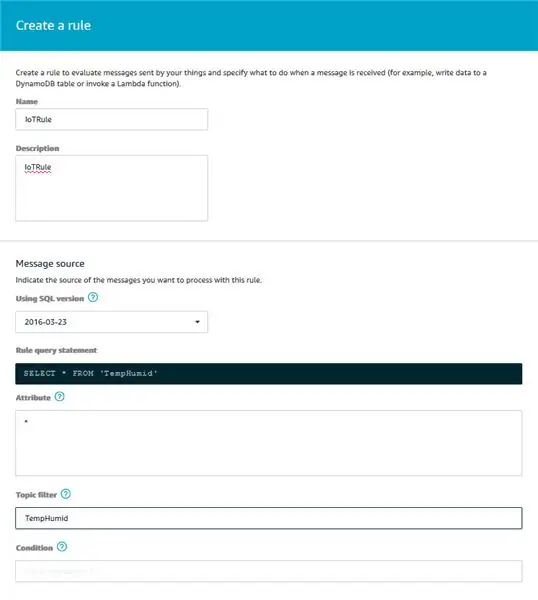

- Въведете име в полето Име за вашето правило. В полето Описание въведете описание на вашето правило. Продължавайки към раздела Източник на съобщение, бихме избрали най -актуалната SQL версия в секцията „Използване на SQL версия“. Въведете * в атрибута, за да изберете цялото MQTT съобщение от темата, в нашия случай нашата тема е „TempHumid“.

- След това добавете действие за известяване „SNS“за вашето правило. След това щракнете върху „Конфигуриране на действие“.

- На страницата „Конфигуриране на действие“изберете темата за SNS, която току -що създадохте, и формата на съобщението като RAW. След това изберете ролята, която току -що създадохте с помощта на AWS CLI, и кликнете върху „Добавяне на действие“.

- Действието ви ще бъде конфигурирано и ще се върне към „Създаване на правило“.

- Щракнете върху редактиране, ако искате да редактирате правилото.

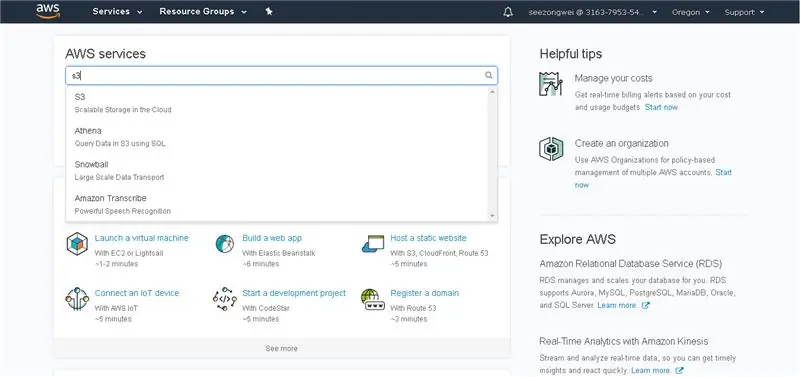

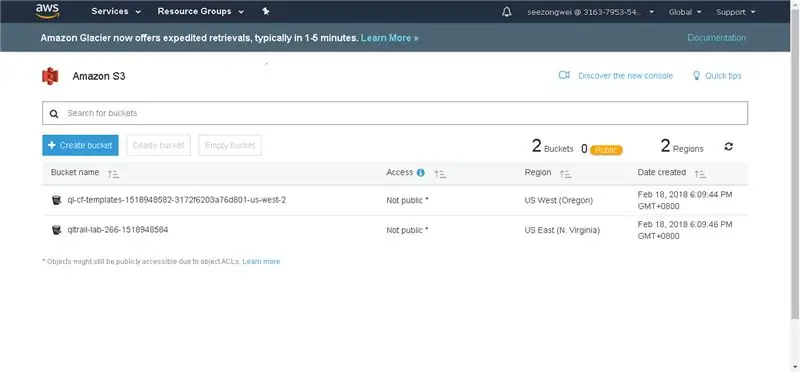

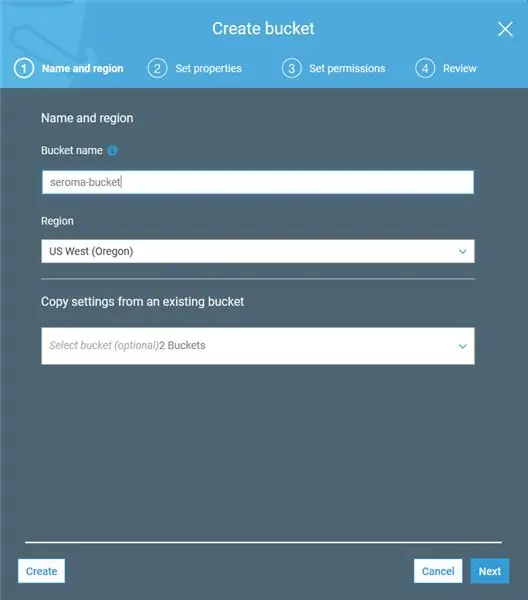

Стъпка 12: Създайте кофа на Amazon S3

- Търсете S3 в лентата за търсене на AWS.

- На страницата на Amazon S3 кликнете върху бутона „Създаване на кофа“, за да започнете.

-

Попълнете изскачащия формуляр, който се показва, със следната информация:

- Име на кофата: seroma-bucket (това трябва да е уникално за всички съществуващи кофи на Amazon S3)

- Регион: US West (Орегон)

- Копиране на настройки: (Игнориране)

- За стъпки 2 до 3 просто го пропуснете, като щракнете върху „Напред“, тъй като няма какво да се промени. На стъпка 4 щракнете върху „Създаване на кофа“.

- След създаването трябва да видите кофата си на началната страница.

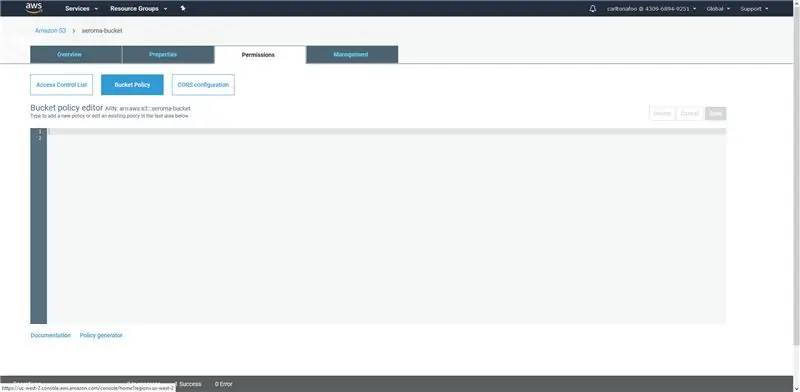

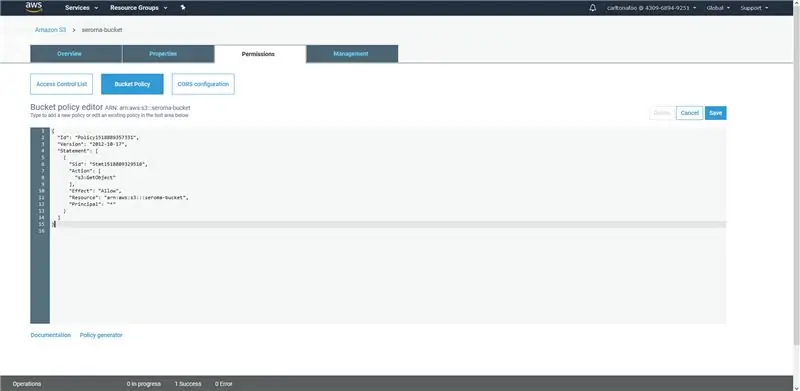

Стъпка 13: Генерирайте AWS политика (част 1)

- Щракнете върху създадената от вас кофа, за да влезете в горната страница, след това преминете към „Правила на кофата“в раздела „Разрешения“.

- След това кликнете върху връзката „Генератор на политики“в долната част на страницата, за да генерирате вашата AWS политика.

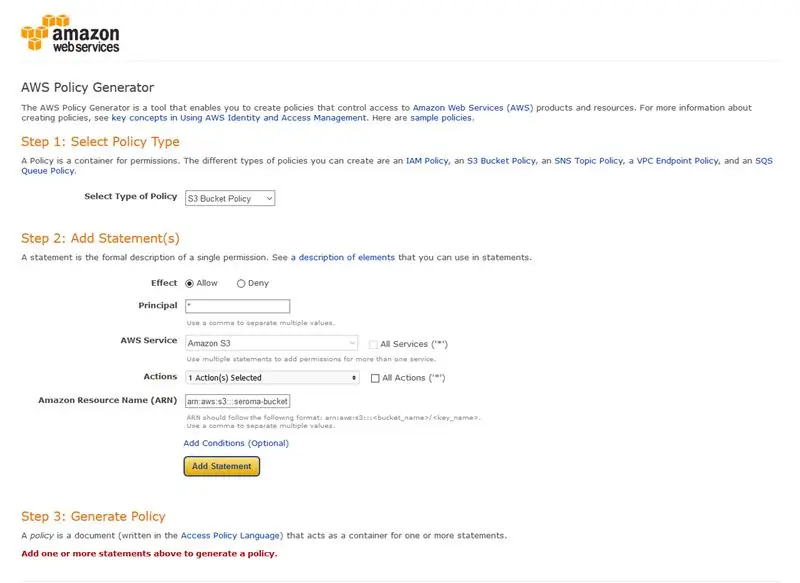

-

Във формуляра въведете следните стойности:

- Тип политика: S3 Bucket Policy

- Ефект: Разрешаване

- Директор: *

- AWS услуга: Amazon S3

- Действия: GetObject

- Име на ресурса на Amazon (ARN): arn: aws: s3::: seroma-bucket

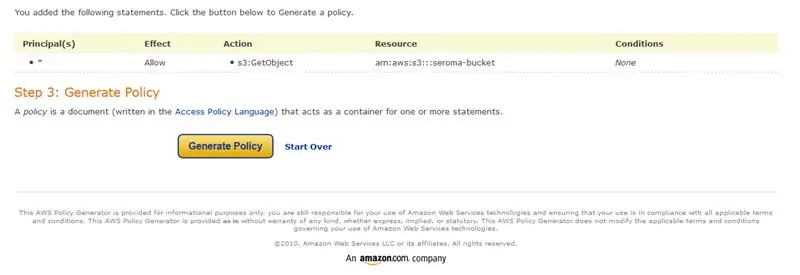

- След като попълните информацията, щракнете върху Добавяне на изявление.

- Кликнете върху бутона „Генериране на политика“.

Стъпка 14: Генерирайте AWS политика (част 2)

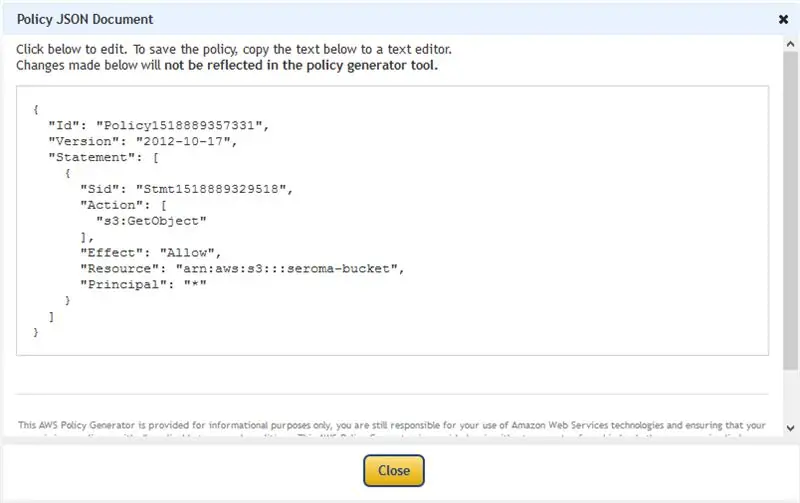

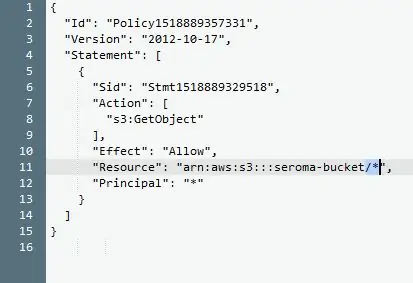

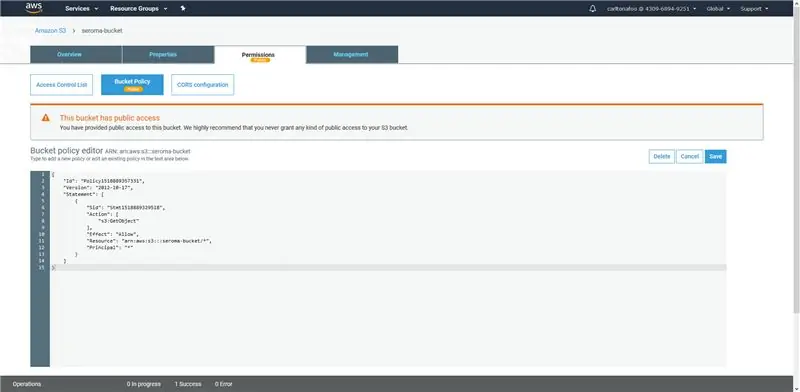

- Копирайте генерираните кодове и щракнете върху затвори.

- Върнете се в редактора на Amazon S3 Bucket Policy и поставете копираните по -рано кодове.

- Добавете „/*“в кодовете точно зад кодовете на ресурсите, както на изображението по -горе, след което щракнете върху запазване.

- След това кофата ви ще бъде успешно настроена и готова за употреба.

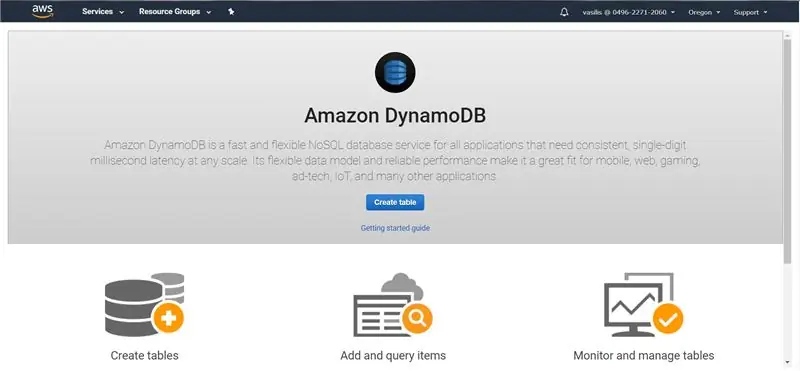

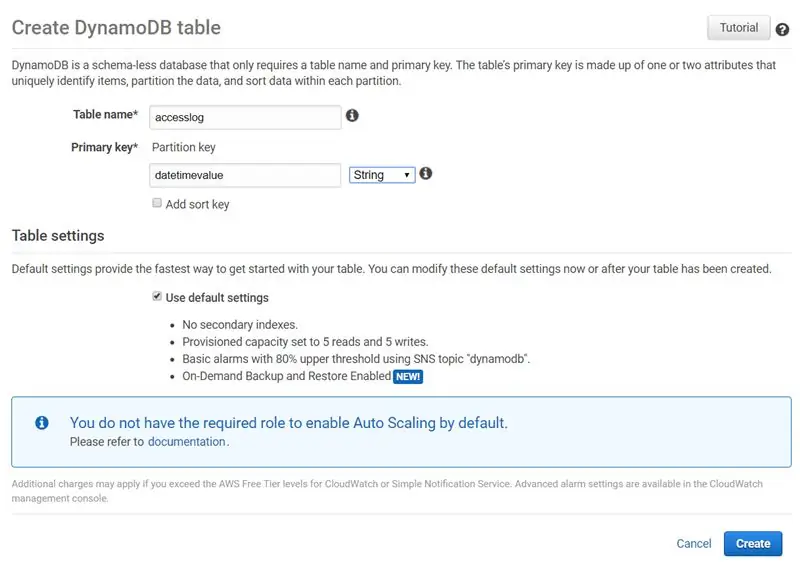

Стъпка 15: Създаване на таблици за DynamoDB

- Търсете DynamoDB в лентата за търсене на AWS Services

-

Кликнете върху „Създаване на таблица“и създайте 3 таблици с информацията по -долу: (Променят се само „името на таблицата“и „първичния ключ“)

- accesslog, pk datetimevalue

- roomstatus, pk datetimevalue

- персонални данни, потребителско име на ПК

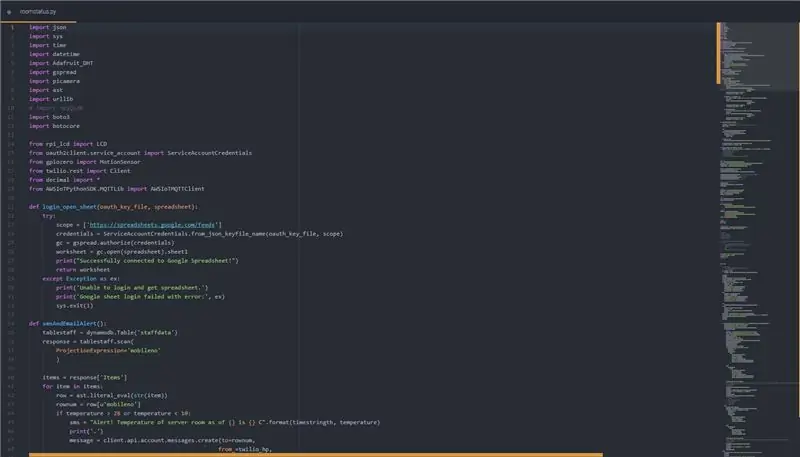

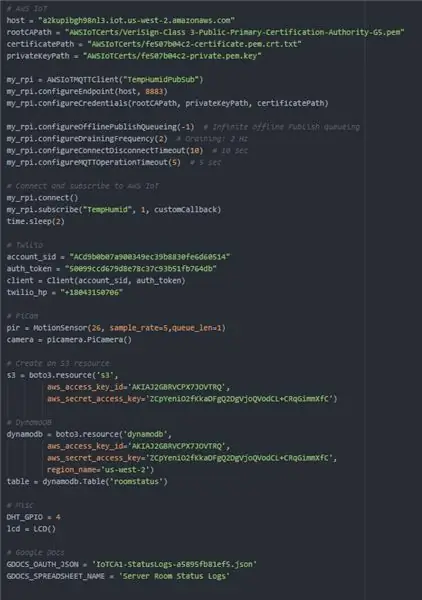

Стъпка 16: Roomstatus.py

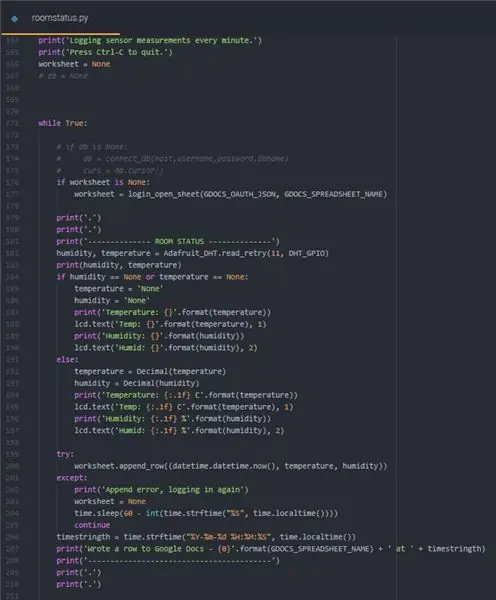

Този раздел съдържа кода за roomstatus.py, който записва всички данни относно самата сървърна стая всяка минута. Това включва температурата, влажността, движението (изображения и видеоклипове, ако е вярно) и регистрационните файлове. Той също така записва данни в електронна таблица на Google, данни в DynamoDB, изображения и видеоклипове (ако има такива) в S3, показва информация на LCD екрана, изпраща SMS и имейл, когато има съмнение за нарушение или когато температурата или влажността са нередовни.

За да стартирате python файлове, променете директорията на мястото, където се намира файлът и въведете в конзолата: "sudo python"

Снимка 2: Декларирани функции за разрешаване на SMS и имейл сигнали и качване в S3

Снимка 3: Променливи, декларирани за функциониране и RPi

Снимка 4: Начало на цикъла, който получава стойностите на температурата и влажността от RPi. Той също така записва данните в електронна таблица на Google

Снимка 5: Част за защита на цикъла. Той ще се активира само от 19:00 до 7:00 сутринта (извън работно време). Той ще провери за движение в рамките на една минута. Ако се открие движение, той ще заснеме изображение и видео, ще го качи в S3, като същевременно ще запише информация в DynamoDB за справка по -късно. След това той ще изпрати SMS и имейл, ако има нещо нередно.

Снимка 6: Краят на цикъла. Той също така записва данни в DynamoDB и съответно изпраща сигнали. Последният ред на цикъла ще накара скрипта да спи до достигане на следващата минута.

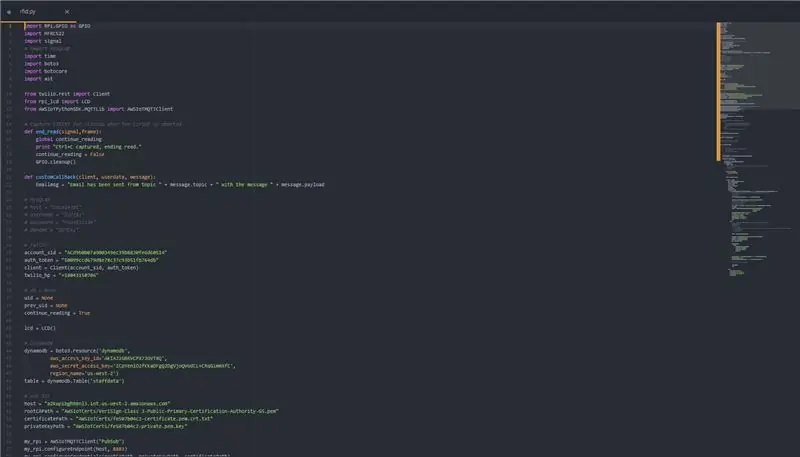

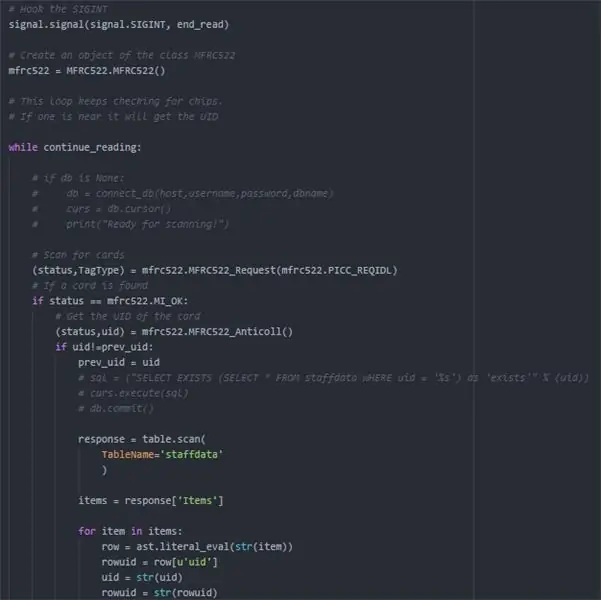

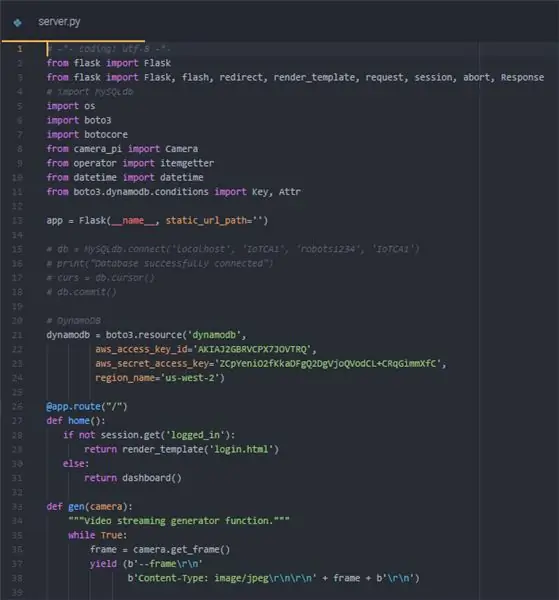

Стъпка 17: Rfid.py

Този раздел съдържа кода за rfid.py, който добавя функционалността за проследяване, когато член на персонала влиза в сървърната стая. Това също е част от аспекта на сигурността на Seroma, където член на персонала няма достъп до сървърната стая след работно време, за да се предотврати нарушаване на данните. Той също така изпраща имейл и SMS до целия персонал, ако се подозира нарушение.

Снимка 2: Старт на логиката на RFID четеца. Всеки път, когато картата се сканира срещу четеца, се взема уникалният идентификатор (uid) на картата. След това се опитваме да намерим стойността на uid на картата в таблицата с данни за персонала, за да видим дали картата принадлежи на някой от персонала. Снимка 3: Ако uid на картата съществува в базата данни, тя ще провери дали е по време на офиса извън работно време. Ако е така, той ще предупреди останалите служители чрез SMS и имейл за абонираните имейл адреси. Ако все още е в работно време, той ще запише ред в таблицата за достъп в базата данни със съответните данни. Той също така ще покаже приветствено съобщение на LCD дисплея.

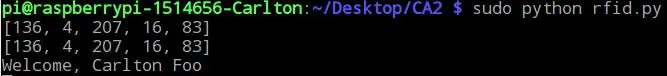

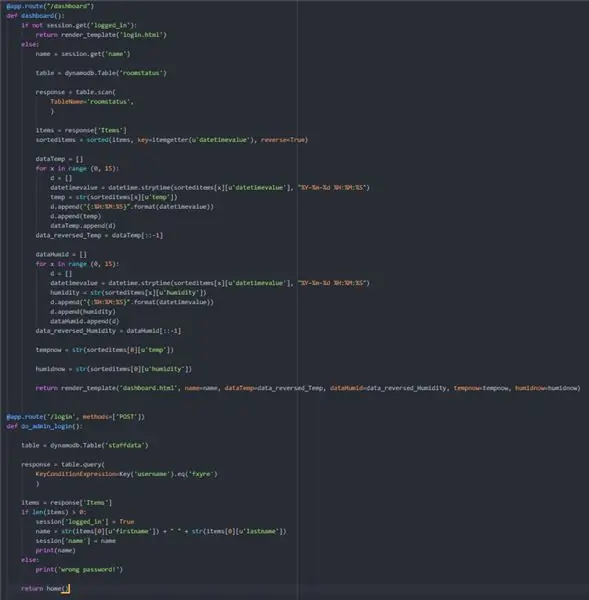

Стъпка 18: Server.py

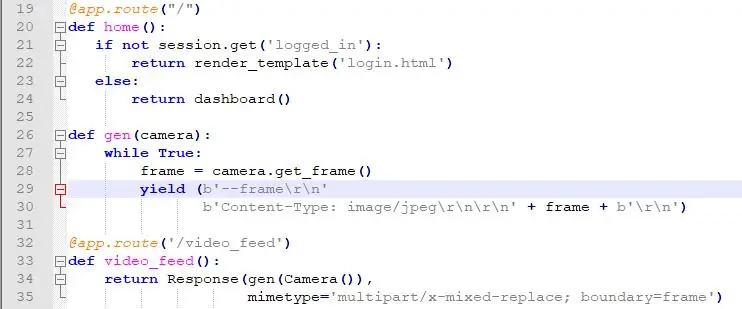

Това е файлът server.py. Ще използваме рамката на Flask за уеб портала. Прикачени са и HTML файловете, които трябва да бъдат поставени /шаблони.

Снимка 1: Определен е първият маршрут за колбата. Той ще пренасочи потребителя към страницата за вход, ако не е влязъл, и към страницата на таблото за управление, ако са. Също така дефинира функция, която да се използва във функцията за предаване на живо

Снимки 2, 3, 4: Маршрути за колба. Той получава данни от таблицата DynamoDB и след това ги връща в HTML файловете, за да могат да се използват там.

Снимка 5: Последните 2 маршрута за Flask. Той обработва функцията за изход и функцията на потока на живо. Той също така посочва порта, на който ще работи уебсайтът.

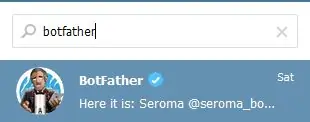

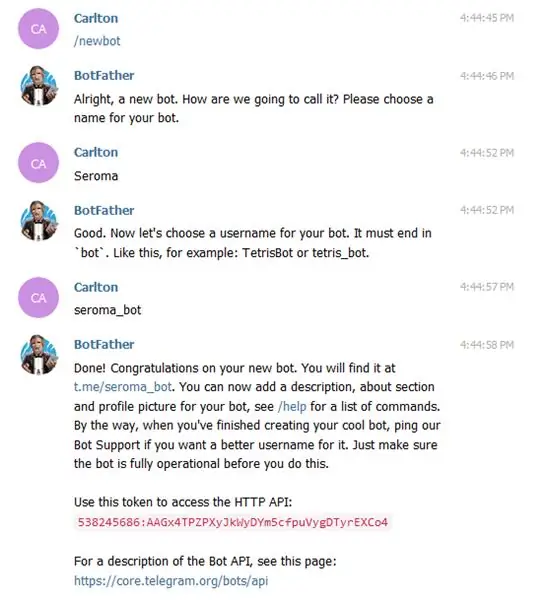

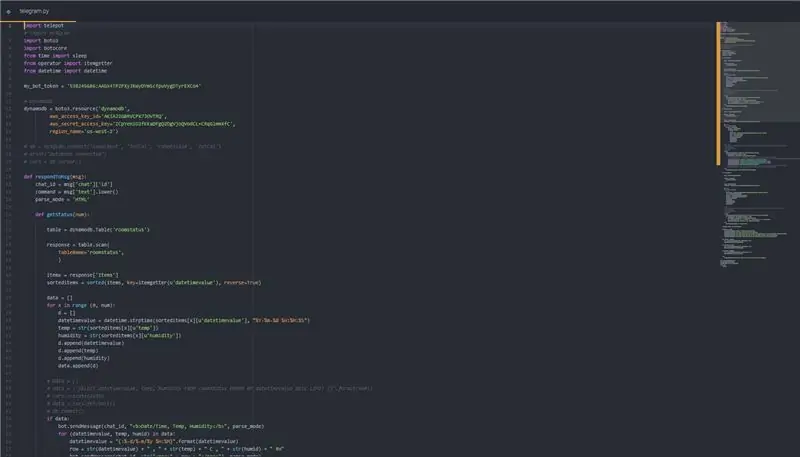

Стъпка 19: Telegram.py

Този раздел включва кода за телеграфния бот на Seroma. Той използва библиотеката на телепота, за да докосне Bot API на Telegram. Той работи, като приема заявките, които получава и показва съответната информация на потребителя. Потребителят може да напише „помощ“за пълен списък с команди.

Снимка 1, 2: За да настроите бот за телеграма, трябва да използвате BotFather. Просто изпълнете инструкциите, за да получите HTTP API, от който се нуждаем в нашия код.

Снимка 4: Пример за функция, която взема определен брой редове данни от базата данни въз основа на заявката на потребителя

Снимка 5: Как приемаме въвеждането на потребителя и решаваме какво да изпълняваме съответно.

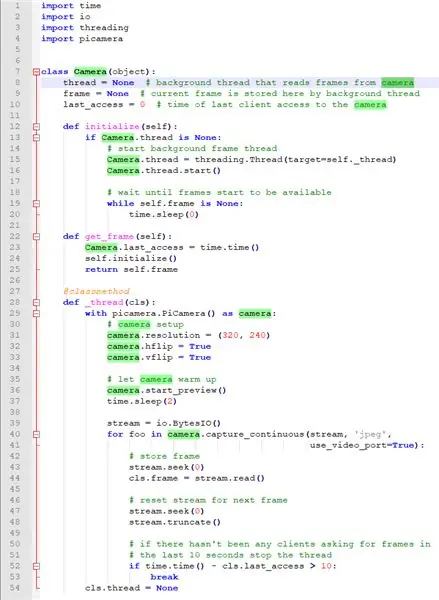

Стъпка 20: Поток на живо (camera_pi.py)

Ние внедрихме нова функция за нашата система за наблюдение на сървърна стая, поток на живо какво се случва в сървърната стая, това може да бъде достъпно по всяко време и навсякъде. Как работи този поток на живо: Това е функция, която се извършва във Flask, заедно с Pi Camera. Видеокадрите се изтеглят, както се случва в реалния живот, така че всъщност можете да видите, че има леко забавяне (1-2 секунди), когато видеокадрите се изтеглят и събират заедно. Това не може да се направи без нишки, тъй като фоновата нишка чете кадри от камерата и съхранява текущия кадър. Сглобяването на всички тези кадри след това ще изведе поток на живо.

Снимка 2: Това е отделен файл, където се съхраняват всички видеокадри и както можете да видите, ние използваме модул picamera за достъп до нашата малинова pi камера, тъй като това е най -познатото от нас. Имаме клас Камера, за да можем да импортираме функция, сякаш е поток на живо, а не множество изображения, събрани заедно, поради което в основния файл на приложението ще го приеме като поток на живо, без да се притеснявате за случващото се зад кулисите.

Снимка 3: Това е част от нашия server.py файл, където частта на потока на живо е кодирана. Основният клас, който импортирахме за това, е Камера от нашия файл camera_pi.py в горната част на нашия файл server.py. Ние дефинирахме функция в нашата основна директория, gen, но тя влиза в употреба само когато се насочим към /video_feed, където е нашият поток на живо, където тя ще премине през тази функция и ще върне потока на живо на уеб страницата.

Препоръчано:

Вграден мениджър на прозорци: 10 стъпки

Вграден Window Manager Има търговски достъпни софтуерни пакети за това, но те струват пари и са близки

Кабелен мениджър: 6 стъпки

Cable Manager: Като студент по ИТ всеки идва да ме пита за кабел за телефона си, за интернет, … Затова исках лесен начин да намерят необходимия кабел без моята помощ. Ето защо създадох кабелния мениджър. Тази концепция се разработва като окончателна

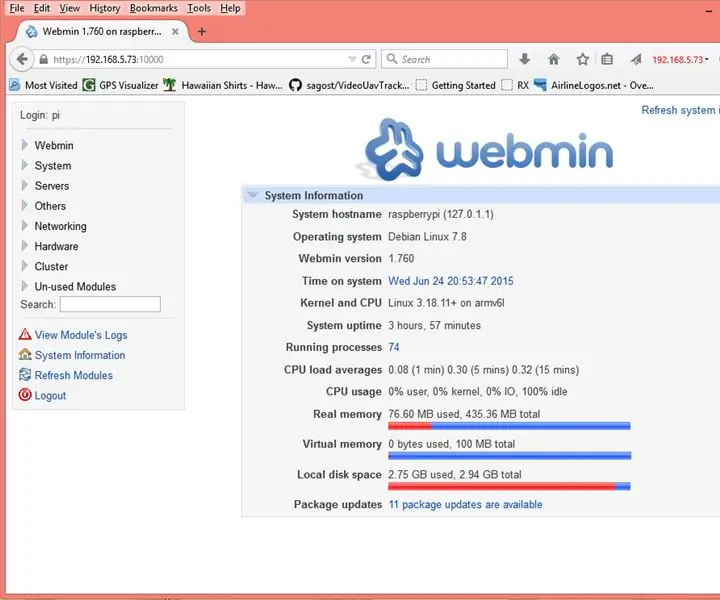

Как да работите с файловия мениджър в Webmin: 5 стъпки

Превключване на файловия мениджър в Webmin: Файловият мениджър на Webmin е много полезен инструмент. Поради Oracle (сапунена кутия) стана много трудно да се използват Java приложения в браузъра. За съжаление, File Manager е Java приложение. Той е много мощен и си заслужава усилията да го накарате да работи

Мениджър на пароли, Typer, макрос, полезен товар Всичко в ЕДНО!: 11 стъпки (със снимки)

Password Manager, Typer, Macro, Payload … Всичко в ЕДНО !: ВНИМАНИЕ МОЛЯ: Ако имате проблем с изработката на това устройство (печатна платка, запояване или други), не се колебайте да ми изпратите лично съобщение тук или имейл на [email protected]. Ще се радвам да изпратя едно от печатните платки или устройства, които вече произвеждам

Мениджър за връзки в социалния кръг: 7 стъпки (със снимки)

Мениджър за връзки в социалния кръг: какво е това? Поддържането на връзка с всички важни хора във вашия социален кръг може да бъде трудно, особено когато живеете в голям град, работохолик, студент или всичко по -горе. Social Circle предлага начин да задържите всичките си близки в едно