Съдържание:

- Автор John Day [email protected].

- Public 2024-01-30 07:54.

- Последно модифициран 2025-01-23 14:36.

Това е много кратък урок, свързан с един аспект на киберсигурността - силата на услугата ssl на вашия уеб сървър. Предисторията е, че ssl услугите на вашия уеб сайт се използват, за да се гарантира, че никой не може да хакне данни, които се предават към и от вашия уеб сайт. Имаше добре публикувани атаки срещу уязвими SSL услуги, като например грешката Heartbleed в OpenSSL и грешката Poodle, която използваше уязвимостите на SSL 3.0. (Тази област е движеща се цел, така че трябва да вградите SSL тестване в своя ISO 27001 план-направи-провери-действай (PDCA).)

Когато ssl е инсталиран на вашия уеб сайт с помощта на сертификат от признат доставчик, ще видите, че вашият уебсайт може да бъде достъпен от https://yourdomain.com. Това означава, че данните се предават напред и назад в шифрован формат. За разлика от това, https://yourdomain.com или слабото криптиране излага предаваните данни в ясен текст, което означава, че дори дете -хакер може да получи достъп до вашите пароли и т.н., като използва лесно достъпни инструменти като Wireshark.

За останалата част от този урок предполагам, че ще използвате Apache като свой уеб сървър в Linux и че имате достъп до уеб сървъра си чрез терминален емулатор като kit. За по-голяма простота също ще приема, че вашият интернет доставчик е предоставил вашия SSL сертификат и имате възможност да преконфигурирате някои аспекти от него.

Стъпка 1: Тестване на силата на вашата SSL услуга

Просто отидете на https://www.ssllabs.com/ssltest/ и въведете името на вашия домейн до полето Име на хост и поставете отметка в квадратчето „Не показвайте резултатите на дъските“и кликнете върху бутона за изпращане. (Моля, обърнете внимание, че не трябва да тествате никакви домейни без предварително разрешение и никога не трябва да показвате резултати на дъските.)

След провеждане на тестовете ще Ви бъде присвоен резултат от F до A+. Ще ви бъдат предоставени подробни резултати от теста, които се надяваме да ви направят очевидно защо сте получили зададения резултат.

Обичайните причини за неуспех са, защото използвате остарели компоненти като шифри или протоколи. Скоро ще се съсредоточа върху шифрите, но първо кратка дума за криптографските протоколи.

Криптографските протоколи осигуряват комуникационна сигурност през компютърна мрежа. … Връзката е частна (или защитена), тъй като за шифроване на предаваните данни се използва симетрична криптография. Двата основни протокола са TLS и SSL. Последното е забранено за използване и от своя страна TLS се развива и затова, докато пиша това, последната версия е 1.3, макар и в чернови формат. На практика, както към януари 2018 г., трябва да имате само TLS v 1.2. активиран. Вероятно ще има преминаване към TLV v 1.3. през 2018 г. Тестът Qualys ще изброи какви криптографски протоколи сте приложили и в момента, ако използвате под TLS v 1.2., ще получите лош резултат.

Последно нещо, което трябва да се каже за криптографските протоколи, когато купувате уеб пакет и SSL сертификат от мейнстрийм ISP като GoDaddy, това ще бъде TLS v 1.2. което е добре, но по -надолу, може да ви е трудно да надстроите, за да кажете TLS v 1.3. Лично аз инсталирам свои собствени SSL сертификати и затова контролирам собствената си съдба, така да се каже.

Стъпка 2: Преконфигуриране на Apache за извършване на SSL промени

Една от важните области, които се тестват в теста Qualys SSL и фокусът на този раздел са пакетите Cipher, които определят силата на криптиране на вашите предавани данни. Ето примерен изход от Qualys SSL тест в един от моите домейни.

Cipher апартаменти # TLS 1.2 (апартаменти в сървъра-предпочитано ред) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (екв. 3072 бита RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (екв. 3072 бита RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (екв. 3072 бита RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (екв. 3072 бита RSA) FS128

Може да отделите много време за преконфигуриране на вашата конфигурация на Apache, за да премахнете червените линии (неуспешни) от вашия доклад за теста на Qualys, но препоръчвам следния подход, за да получите най-добрите настройки на Cipher Suite.

1) Посетете уеб сайта на Apache и извлечете техните препоръки за използване на Cipher Suite. По време на писането следвах тази връзка -

2) Добавете препоръчителната настройка към вашия конфигурационен файл на Apache и рестартирайте Apache. Това беше тяхната препоръчителна настройка, която използвах.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1EC6 ECD5: ECDHE -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Забележки - Едно от предизвикателствата е да намерите кой файл ви е необходим, за да промените вашата директива SSLCipherSuite. За да направите това, влезте в Putty и влезте в директорията etc (sudo cd /etc) Потърсете директория apache като apache2 или http. След това направете търсене в директорията apache, както следва: grep -r "SSLCipherSuite" /etc /apache2 - Това ще ви даде изход, подобен на този:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES/etc/apache2/mods-available/ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH+AESGCM: DH+AESGCM: ECDH+AES256: DH+AES256: ECDH+AES128: DH+AES: ECDH+3DES: DH+3DES: RSA+AESGCM: RSA+AES: RSA+3DES:! ANULL:! MD5:! DSS

Важното, което трябва да се отбележи, е файлът /etc/apache2/mods-available/ssl.conf или каквото и да е ваше. Отворете файла с помощта на редактор като nano и отидете в секцията # SSL Cipher Suite:. След това заменете съществуващия запис в директивата SSLCipherSuite с този по -горе от уебсайта на Apache. Не забравяйте да коментирате по -старите директиви на SSLCipherSuite и да рестартирате Apache - в моя случай направих това, като написах sudo /etc/init.d/apache2 restart

Имайте предвид, че понякога може да се наложи да премахнете конкретни шифрове, които ви дават нисък резултат на Qualys SSL тест (да речем, защото са открити нови уязвимости), въпреки че сте използвали препоръчаните настройки на Apache. Пример е, ако следният ред се появи в червено (неуспешно) във вашия отчет на Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Първата стъпка е да намерите кой код трябва да промените във вашата директива Apache SSLCipherSuite. За да намерите кода, отидете на https://www.openssl.org/docs/man1.0.2/apps/ciphers…-това показва кода, както следва: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Вземете ECDHE-RSA-AES256-GCM-SHA384 и го премахнете от записа, който сте добавили като директива Apache Apache SSLCipherSuite и след това го добавете до края, като го предшествате с:!

Отново рестартирайте Apache и проверете отново

Стъпка 3: Заключение

Разбрах, че сте научили нещо за SSL тестването. Има още много какво да научите за това, но се надявам, че съм ви насочил в правилната посока. В следващите си уроци ще обхващам други области на киберсигурността, така че следете.

Препоръчано:

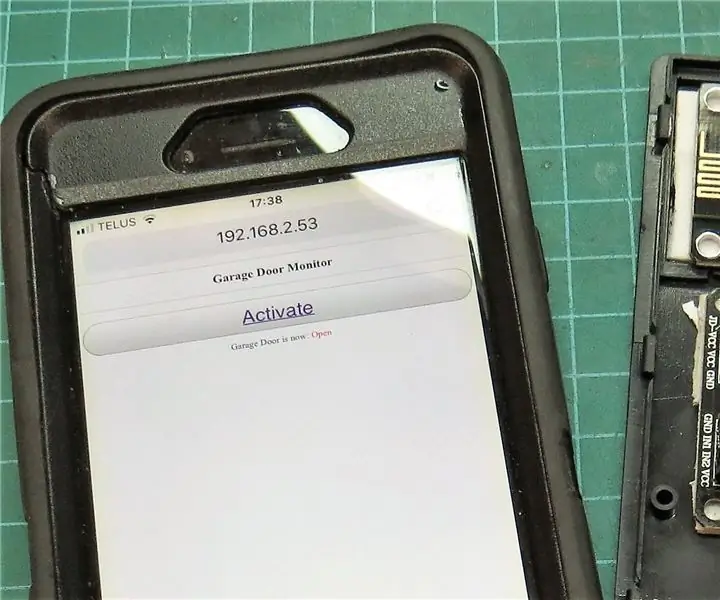

Отваряне на гаражни врати с обратна връзка, използвайки Esp8266 като уеб сървър .: 6 стъпки

Отваряне на гаражни врати с обратна връзка, използвайки Esp8266 като уеб сървър: Здравейте, ще ви покажа как да направите лесен начин за отваряне на гаражни врати.-ESP8266 е кодиран като уеб сървър, вратата може да бъде отворена навсякъде по света-С обратна връзка, ще знаете дали вратата е отворена или затворена в реално време-просто, само един пряк път, за да

Как да използвате ESP8266 като уеб сървър: 5 стъпки

Как да използвам ESP8266 като уеб сървър: Здравейте, в момента използвам Windows 10, NodeMCU 1.0 и ето списъка със софтуера, който използвах, и ръководствата за инсталиране, които следвах: Arduino IDE Допълнителни платки за esp8266 Използвана SpiffLibrary: Websocket Използвах NodeMCU като сървър за обслужвам HTML файл, полудял съм

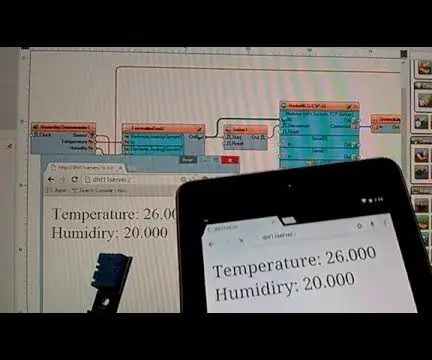

ESP8266 и Visuino: DHT11 Температурен и влажен уеб сървър: 12 стъпки

ESP8266 и Visuino: DHT11 Температурен и влажен уеб сървър: ESP8266 модулите са страхотни евтини самостоятелни контролери с вграден Wi-Fi и вече направих редица инструкции за тях. DTH11/DTH21/DTH22 и AM2301 са много популярни комбинирани температури и сензори за влажност Arduino и аз направих номер

Урок: Как да използвате ESP32-CAM в уеб сървър за поточно видео: 3 стъпки

Урок: Как да използвате ESP32-CAM в уеб сървър за видео стрийминг: Описание: ESP32-CAM е ESP32 Wireless IoT Vision Board за разработка в много малък форм-фактор, предназначен за използване в различни IoT проекти, като домашни интелигентни устройства, промишлени безжично управление, безжично наблюдение, QR безжична идентификация

ESP8266 Nodemcu Мониторинг на температурата с помощта на DHT11 на локален уеб сървър - Вземете стайна температура и влажност на вашия браузър: 6 стъпки

ESP8266 Nodemcu Температурен мониторинг с помощта на DHT11 на локален уеб сървър | Вземете стайна температура и влажност на вашия браузър: Здравейте момчета, днес ще направим влажност & система за мониторинг на температурата, използваща ESP 8266 NODEMCU & DHT11 температурен сензор. Температурата и влажността ще бъдат получени от DHT11 Sensor & в браузър може да се види коя уеб страница ще се управлява